https://www.pc.co.il/wp-content/uploads/2020/05/עבדה-מהבית-300x210.jpg 300w, https://www.pc.co.il/wp-content/uploads/2020/05/עבדה-מהבית-600x420.jpg 600w" sizes="(max-width: 602px) 100vw, 602px" />

https://www.pc.co.il/wp-content/uploads/2020/05/עבדה-מהבית-300x210.jpg 300w, https://www.pc.co.il/wp-content/uploads/2020/05/עבדה-מהבית-600x420.jpg 600w" sizes="(max-width: 602px) 100vw, 602px" />

המעבר לעבודה מהבית הוביל לעלייה בסיכוני הסייבר הכרוכים בכך. בחודשים מרץ-אפריל השנה חלה עלייה משמעותית בניסיונות תקיפה מסוג Brute Force על מחשבים העובדים עם פרוטוקול עם שירותי גישה מרוחקים לדסקטופ, RDP (ר"ת Remote Desktop Protocol) - כך על פי מעבדות קספרסקי.

התפשטות נגיף הקורונה הובילה חברות וארגונים לבצע שינוי חד באופן התנהלותם והביאה למעבר של מיליוני עובדים לעבודה מהבית. בעוד שבמשרדים היו העובדים מוגנים על ידי מעטפת אבטחת מידע ארגוניות, הרי שהחיבור מהבית לשרתי הארגונים הותיר את העובדים חשופים ליותר ניסיונות תקיפה.

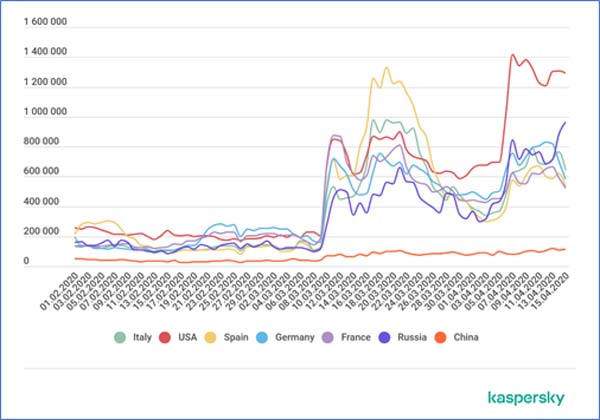

[caption id="attachment_314978" align="alignnone" width="600"] קפיצה בתקיפות RDP בחודשים מרץ-אפריל 2020. צילום: מעבדות קספרסקי[/caption]

קפיצה בתקיפות RDP בחודשים מרץ-אפריל 2020. צילום: מעבדות קספרסקי[/caption]

אחד מן הפרוטוקולים הפופולריים ביותר להשתלטות מרחוק על שרתים ומחשבים ארגוניים הוא פרוטוקול RDP (ר"ת Remote Desktop Protocol). על פי קספרסקי, פרוטוקול RDP היה מושא לעשרות מיליוני ניסיונות תקיפות כוחניות (Brute Force Attacks) בתקופה האחרונה. החברה זיהתה זינוק חד של יותר מפי שלושה בניסיונות התקיפה על פרוטוקולי RDP - שהחל בשבוע השני של חודש מרס, עם תחילתה של מדיניות הסגר והריחוק החברתי במדינות רבות בעולם - בהן גם ישראל. על פי נתוני קספרסקי, במהלך חודש זה לבדו התרחשו קרוב ל-100 מיליון ניסיונות תקיפה על פרוטוקולי RDP. לשם השוואה, במהלך חודש פברואר עמד מספר הניסיונות על כ-30 מיליון.

האקרים שעושים שימוש בתקיפות כוחניות (Brute Force) על פרוטוקולי RDP מנסים לזהות את שמות המשתמש והסיסמאות. הם עושים זאת באמצעות ניסיונות חיבור רנדומליים רבים. כאשר הם מצליחים לזהות שם משתמש וסיסמה, הם מקבלים גישה מלאה ליעד – השרת הארגוני שאליו ניסה המשתמש להתחבר. מאותו רגע, הם יכולים לבצע כמעט ככל העולה על רוחם – מריגול וגניבת מידע, התחזות ואפילו גניבת כספים. לאחר גניבת שם המשתמש והסיסמה של הקורבן, קבוצת עברייני רשת מעלים למכירה ברשת האפלה את פרטי החיבור מרחוק עם שם המשתמש והסיסמה, במקום המכונה "חנויות RDP". קבוצות עברייני רשת אחרות ירכשו את הפרטים הגנובים, ואז יבחרו לפעול בכמה דרכים: יגנבו קניין רוחני מהארגון שפרטי העובד שלו נגנבו; ישוטטו במערכות ה-IT הארגוניות על מנת להחליט למי ישלחו מיילים מתחזים ויתקפו; או שיטמיעו כופרות לצורך סחיטות כספיות.

לדברי דימיטרי גאלוב, חוקר אבטחה בקספרסקי, "חברות רבות אולצו לבצע את המעבר לעבודה מהבית מהר מאוד, מבלי שהיה להן זמן לוודא, כי אמצעי אבטחה ראויים עומדים לרשותן. מצב זה הותיר אותן חשופות יותר להתקפות מסוג זה, כיוון שעובדיהן ניגשים למשאבי החברה מהמחשב הביתי שלהם, שמחובר לרוב לרשתות עם הגנה מינימלית. ככל שנמשיך בעבודה מרחוק, עובדים נדרשים לאמצעי אבטחה נוספים – וזה מתחיל ביצירת סיסמה חזקה לאמצעי השליטה מרחוק".

באפריל האחרון מצא Shodan, מנוע חיפוש אינטרנטי, המאפשר מציאת התקנים המחוברים לאינטרנט בעזרת פילטרים שונים – כי חל גידול של 41% בהיקף תחנות הקצה הנעזרות ב-RDP.

על פי Coveware , תחנות קצה שנפרצו לאחר שהשתמשו בפרוטוקול RDP הן אחד מדפוסי הפעולה החביבים על ההאקרים. חוקרי קספרסקי ממליצים על כמה דרכי התגוננות: לכל הפחות, השתמשו בסיסמאות חזקות; אפשרו לפרוטוקול העבודה מרחוק להיות זמין רק דרך VPN ארגוני; עשו אותנטיקציה לרשת הארגונית - NLA; אם הדבר אפשרי, בצעו אימות דו-שלבי; אם אינכם עושים שימוש ב-RDP, בטלו לעובדים את האפשרות לעשות זאת.

הפוסט בחודשיים האחרונים: שולשו המתקפות על תוכנות לעבודה מהבית הופיע ראשון באנשים ומחשבים - פורטל חדשות היי-טק, מיחשוב, טלקום, טכנולוגיות